Fazit: Erste Ansätze und Funktionalitäten sind mit Identity Analytics oder Identity Intelligence Funktionalitäten in den etablierten IGA-Lösungen schon zu finden. Zudem gibt es einige interessante Produkte, die ergänzend zu den herkömmlichen IAG Lösungen eingesetzt werden können.

Smarte Geschäftsrollen dank Machine Learning

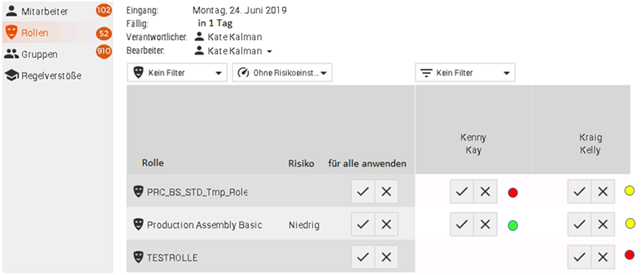

Die Möglichkeiten von künstlicher Intelligenz auch auf der Stufe von Geschäftsrollen sind vielfältig, denn diese sollten periodisch geprüft werden. Dies funktioniert analog einer Berechtigungsüberprüfung, nur dass hier ein Rollenowner die Inhalte prüft. Hier können auf Grund einer breiteren Datenbasis Vorschläge gemacht werden, ob oder mit welchen Zugriffsberechtigungen zusätzlich eine Rolle angereichert werden sollte oder mit anderen «Schnitten» eine grössere Mitarbeiterpopulation abgedeckt werden könnte. Mit Behavioural Analytics könnten auch die «Verwendung» von Rechten mitberücksichtigt werden. Also auch, ob die Rechte, welcher Teil einer Rolle genutzt werden können, künftig in die Modellierung oder aber auch in die Überprüfung der Rollen einfliessen.

Vorschläge für Rollen- und Berechtigungsvergabe

In unserem täglichen Leben haben wir schon oft erlebt, dass wir beim Onlineshopping noch Produkte vorgeschlagen bekommen, die andere Personen mit dem gleichen Einkauf auch noch eingekauft haben. Dies lässt sich auch einfach auf die Berechtigungsvergabe anwenden und ist – kaum verwunderlich – auch bereits ein Defacto-Standard geworden.

Szenario: Ablösung von Geschäftsrollen

Ein etwas radikalerer Gedanke ist es, die heute bekannten Geschäftsrollen komplett zu ersetzen und auf den sogenannten «Decision Support» bei Bereitstellung von Zugriffsrechten zu setzen. So schlägt dann die IAG Lösung, sobald ein neuer Mitarbeiter eingestellt und der Onboardingprozess gestartet wird, ein für diesen Mitarbeitenden optimales Berechtigungsset vor. Dieses ergibt sich aus einer Vielzahl von Faktoren (z.B. Jobtitel, Organisation, Land, Hierarchieebene, etc.). Vereinfacht gesagt, errechnet die Lösung, welche Berechtigungen Mitarbeiter mit der gleichen oder ähnlichen Ausprägung haben und nutzen. Man könnte dies auch mit einem Echtzeit-Rolemining vergleichen. Anstatt mit Geschäftsrollen zu operieren, die «vor langer Zeit einmal» definiert und dann nie mehr aktualisiert wurden, werden die Berechtigungsbündel jedes Mal neu berechnet. Technologisch leicht vorstellbar und durchaus ein logischer Ansatz, jedoch mit einem Nachteil: Es braucht Vertrauen in den maschinell berechneten Vorschlag und Gewöhnungszeit und ist aus Revisionssicht natürlich nicht mehr ganz so einfach zu fassen. Gerade wenn noch Behavioural Analytics dazu kommen, wird sich auch der Datenschützer verstärkt für das Thema interessieren.

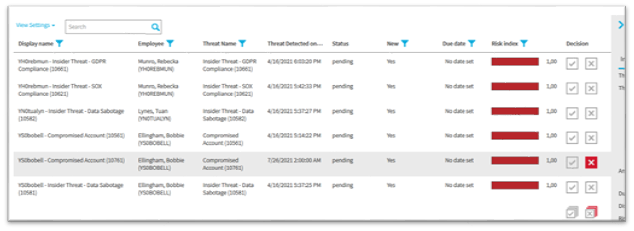

Cyberkriminalität als Treiber für Zero Trust / Behavioural Analytics

Mit der zunehmenden Cyberkriminalität wird der Ruf der Unternehmen nach Zero Trust Konzepten und -Architekturen immer lauter. Bis zu 40% aller Vorfälle entstehen durch missbräuchliche Verwendung von Benutzerkonten und Zugriffsrechten, sogenannte Insider Threats.

Hier öffnet sich ein weiteres Feld für die Anwendung von künstlicher Intelligenz bzw. Machine Lerning mit Behavioural Analytics. Ein Unternehmen kann noch so viele Anstrengungen unternehmen, das Least Privilege Prinzip umzusetzen, Berechtigungsrezertifizierungen durchsetzen und auditieren, es wird damit nicht feststellen, ob immer die Person hinter dem Account agiert, welche man vermutet.